Данный отчёт был подготовлен компанией Sucuri, специализирующейся на безопасности сайтов. Над работой принимали участие две команды: Incident Response Team (IRT) и Malware Research Team (MRT).

Представленные ниже данные собраны исходя из анализа 34 371 заражённых веб-сайтов, на основании чего можно отследить последние тенденции и тренды взломов. При подготовке отчёта авторы опирались на данные отчёта 2016 / Q3, чтобы сопоставить тактику злоумышленников за разный период времени. Полный отчёт за 2017 год можно посмотреть по ссылке ниже:

Анализ CMS

Опираясь на полученные данные, 3 платформы, наболее подвергшихся взлому, это: Wordpress (83%), Joomla (13.1%) и Magento (6.5%).

Наш отчёт не означает, что какая-либо из платформ более уязвима, чем другая. Однако, команда Sucuri в большей мере вовлечена в сообщество Wordpress и предлагает бесплатный плагин безопасности, который, в конечном счете, повлиял на результаты анализа.

Большинство проанализированных взломов были вызваны неправильным развёртыванием, настройке и поддержке со стороны вебмастеров, а не из-за критических уязвимостей в базовых компонентах той или иной CMS.

Устаревший анализ CMS

В новом отчёте мы также оценили количество устаревших версий CMS, которые послужили причиной к заражению.

Мы отметили интересный сдвиг по числу устаревших и содержащих уязвимости версий Wordpress, что и послужило причиной заражения. На конец 3го квартала 2016 года, 61% всех взломанных сайтов на Wordpress имели устаревшие установки, однако, с тех пор данный показатель снизился. В 2017 году только 39.3% взломанных WP сайтов имели устаревшую версию движка.

Joomla и Drupal показали уменьшение кол-ва использования устаревших версий на 15% по сравнению с предыдущим годом, таким образом, показатели упали до 69.8% и 65.3%, соответственно.

По сравнению с предыдущим годом, сайты на базе Magento (80.3%) имели устаревшую платформу и уязвимость, через которую происходили взломы, хотя с третьего квартала 2006 года это число снизилось более чем на 13%.

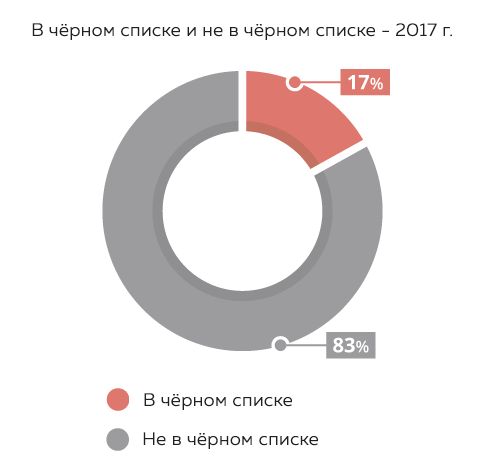

Анализ чёрных списков

В соответствии с проведённым анализом, примерно 17% заражённых сайтов попали в чёрный список (2% уменьшение с 15% в 3 квартале 2016 г.). В чёрный список (black list) попадают IP адреса зараженных сайтов, с которых активно идёт распространение спама или вредоносных программ и процессов. Как правило, на одном IP могут размещаться множество других сайтов в рамках одного сервера; таким образом, несвоевременная реакция может привести к частичной потере работоспособности сайтов - сторонние почтовые сервера будут блокировать входящие сообщения с серверов, чьи IP находятся в чёрном списке.

В нашем подробном отчёте за 2017 г. описано, какие авторитетные сервисы чёрных списков помечают заражённые сайты.

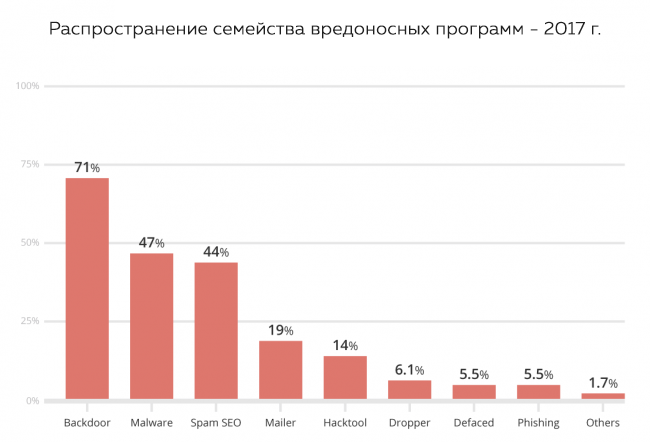

Семейство вредоносных программ

Часть нашего исследования за 2017 год включает анализ различных трендов заражений, в частности, как они соотносятся с нашими семействами вредоносных программ и полезными нагрузками, используемыми киберпреступниками. Понимание методологии вредоносных программ является ключевым аспектом наших исследований. Это дает нам представление о тактике, методах и процедурах, которые используют злоумышленники.

В нашем анализе заражений сайтов за 2017 год, 71% рассмотренных случаев имели спрятанный PHP бэкдор в коде сайта. Мы также отметили незначительное снижение распространения вредоносных программ - с 50% в 3 квартале 2016 г. до 47% в 2017 г.

Резюме

На основании проведённого исследования можно подвести итог и отметить несколько ключевых моментов:

- Wordpress продолжает удерживать первенство в качестве наиболее подверженной взлому платформе (около 83% всех сайтов, которые мы чистили в 2017 году);

- На фоне заражений можно отметить заметное уменьшение кол-ва установок устаревших дистрибутивов Wordpress, Joomla и Drupal. Magento продолжает удерживать первенство платформы по числу установок устаревших версий, содержащих уязвимости;

- Телеметрия чёрных списков показала 1% уменьшение кол-ва сайтов, которые попали в чёрные списки (всего 14%). Число заражённых сайтов, которые не были детектированы и не попали в чёрные списки показали рост до 86%;

- Анализ семейства вредоносных программ показал, что SEO спам возрос до 62.8% (на 25.8% по сравнению с 3 кварталом 2016 г.). Он также показал небольшое снижение в почтовых скриптах (с 19% до 15,1%) и резкое снижение распространения вредоносных программ - с 50% в третьем квартале 2016 года до 35% в 2017 году.

Полная версия отчёта доступна как на сайте Sucuri, так и в .pdf формате.

Мы гордимся результатом наших исследований и надеемся, что эта инфорация оказалась для вас полезной и ценной. Наши команды аналитиков и специалистов будут продолжать сбор и систематизацию данных по заражённым сайтам, но если у вас есть какие-либо рекомендации или отзывы, поделитесь ими с нами!